IT-Forscher haben eine Sicherheitslücke im Diffie-Hellman-Schlüsselaustausch entdeckt, mit der sich eine große Zahl der verschlüsselten Verbindungen im Internet kompromittieren lässt. Der Diffie-Hellman-Schlüsselaustausch ist ein populärer kryptographischer Algorithmus, der es Internetprotokollen erlaubt, sich auf einen Schlüssel zu einigen und eine gesicherte Verbindung aufzubauen. Dieser Algorithmus ist grundlegend für viele Protokolle, wie auch HTTPS, SSH, IPsec, SMTPS und Protokolle, die auf TLS basieren.

Durch eine Schwachstelle im Diffie-Hellman-Schlüsselaustauch können Angreifer in Form eines Man-in-the-Middle Angriffs die Verbindung belauschen oder einen bösartigen Code einschleusen. Eine kompakte Darstellung des Problems können Sie in einem Artikel des Heise-Verlages in Deutsch nachlesen. Der detaillierte technische Report der Sicherheitsforscher kann auf deren Webseite heruntergeladen werden und trägt den Titel „Imperfect Forward Secrecy: How Diffie-Hellman Fails in Practice„.

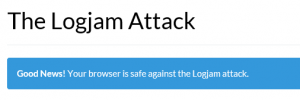

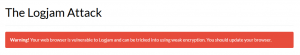

Wichtig ist, dass jeder betroffen sein kann, denn momentan sind auf Browser-Seite Chrome, Firefox und Safari angreifbar. Ob der eigene Browser in Gefahr ist, kann man auf der Seite der Logjam-Entdecker testen. Dafür reicht ein Besuch der Webseite, woraufhin ein Hinweis erscheint. Admins können ihre Server in einem seperaten Test überprüfen.

Wenn Sie diesen Kasten sehen, sind Sie nicht von der Logjam-Attak betroffen.

Wenn Sie diesen Kasten sehen, sollten Sie schnellst möglich ein verfügbares Upadte installieren oder einen Browser verwenden, der nicht anfällig für die Logjam-Attak ist.

Was können Sie tun?

Sollten Sie als Benutzer eines Browser betroffen sein, so wechseln Sie erstmal zum Internet Explorer. Dieser soll, dem Test der Entdecker der Lücke zufolge, nicht betroffen sein, da Microsoft die Lücke in ihrem Browser bereits am vergangenen Patchday geschlossen hat. Aber prüfen Sie das durch den Test nochmals nach. Die Entwickler von Chrome, Firefox und Safari sollen bereits an Patches arbeiten. Prüfen Sie deswegen also stetig auf Updates Ihres Browsers. Betreiber von betroffenen Servern sollten die Export-Verschlüsselung deaktivieren und eine spezifische 2048-Bit-Diffie-Hellman-Gruppe erzeugen.

Bildnachweis: weakdh.org

Bildquellen

- imperfect-forward-secrecy: https://weakdh.org

- logjam-ok: Bildrechte beim BfD EKD

- logjam-false: Bildrechte beim BfD EKD